Cómo Integrar Identidades Radius (NPS) con agente de User-ID Palo Alto

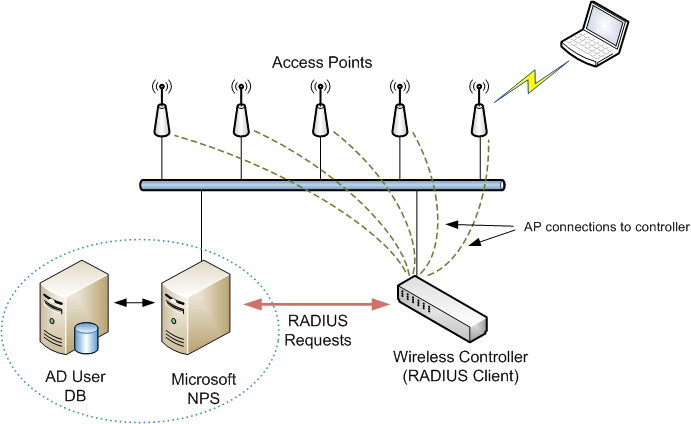

Este es un caso de uso muy común: Tenemos una red wifi dónde se controla el acceso mediante autenticación contra Active Directory.

Usualmente esta integración se realiza implementando un servidor Radius como el Network Policy Server (NPS) de Windows.

El problema: Queremos aplicar controlar el tráfico en NGFW Palo Alto por identidades, pero los equipos que se conectan a la red WiFi no son parte del dominio o son dispositivos móviles. Por lo que el agente de User-ID no tiene visibilidad de estos usuarios.

La solución: Es posible enviar la información de usuarios autenticados por Radius hacia el agente de User-ID, ya sea el agente de firewall o el agente de Windows.

Cómo: El agente de User-ID de Palo Alto tiene la capacidad de recibir información de logins vía Syslog, sólo debemos encontrar la forma de exportar los logs de NPS con el formato correcto y transmitirlos por syslog hacia el agente.

Paso 1: Configurar los logs de Windows NPS

Abre la consola NPS

En el menú de navegación ve da clic en Policies > Accounting

En la sección de Log File Properties, da clic en Change Log File Properties.

En la caja de díalogo, da clic en la pestaña de Settings.

En la sección de Log the following information, activa las siguientes opciones:

- Accounting requests

- Authentication requests

- Periodic accounting status

- Periodic authentication status.

En la sección de Logging failure action, activa la opción If logging fails, discard connection requests.

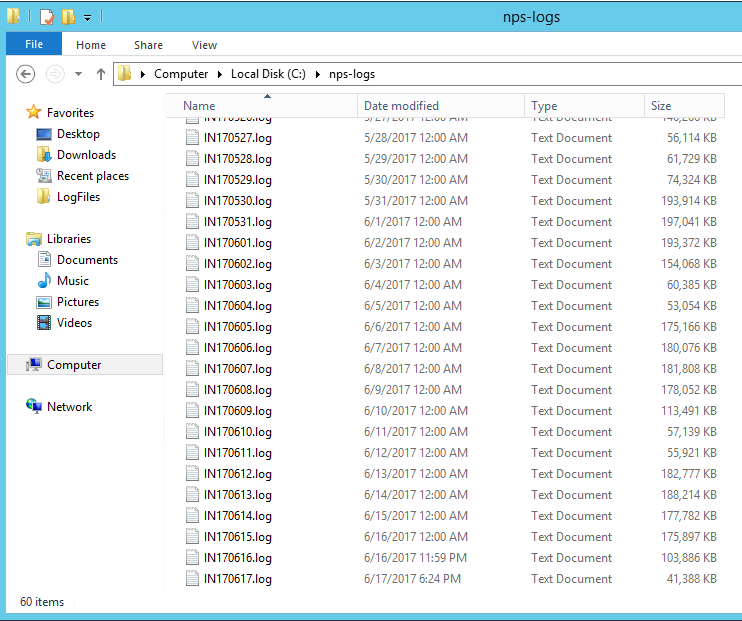

Da click en la pestaña Log File.

En el campo de directorio elige la ubicación donde se almacenarán los logs de NPS. Sugiero usar un directorio nuevo sólo para los logs NPS ya que la ubicación por defecto contiene logs de otros servicios.

En la lista de Formato, elige DTS Compliant. Este es un formato XML que será más sencillo de usar luego.

En la sección Create a new log file, Elige Daily.

Activa la opción When disk is full delete older log files.

Da clic en OK.

Verifica que los logs se generen en el directorio elegido luego de que usuarios se autentiquen mediante radius.

Paso 2: Instalar NXLog para monitorear los logs de NPS y enviarlos por Syslog

- Descarga la última versión de NXLog, la versión de la comunidad es gratuita. https://nxlog.co/products/nxlog-community-edition/download.

- Instala NXLog en el servidor NPS.

- Ve a C:\Program Files (x86)\nxlog\conf y reemplaza nxlog.conf con el contenido siguiente:

Recuerda reemplazar la ruta donde se están almacenando los logs de NPS en Input in_NPS y la IP y puerto del destino de syslog en Output User-ID

Paso 3: Configura el Agente de User-ID (Windows) para recibir Syslog

Abre la configuración del agente como administrador.

Ve a Setup > Edit.

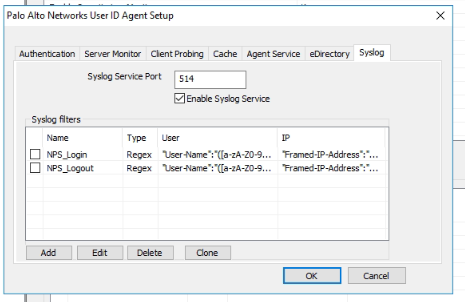

Selecciona la pestaña Syslog, activa Enable Syslog Service.

Añade los perfiles de eventos de login y logout dando clic en Add.

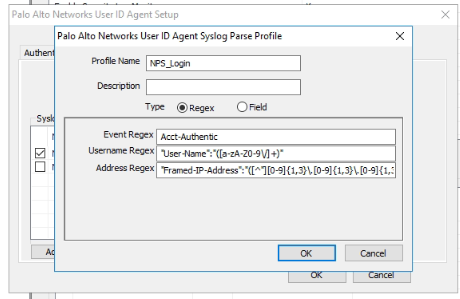

Ingresa un nombre de perfil y elige el tipo Regex.

En Event Regex ingresa una cadena de texto que se encuentre en los eventos de login exclusivamente. En mi caso he elegido Acct-Authentic.

En Username Regex ingresa el regex que selecciona el nombre de usuario en el evento. En mi caso el usuario viene en el campo “User-Name”:, seleccionando con el regex:

"User-Name":"([a-zA-Z0-9/]+)"En Address Regex ingresa el regex que selecciona la IP en el evento. En mi caso el usuario viene en el campo “Framed-IP-Address”:, seleccionando con el regex:

"Framed-IP-Address":"([^"]{1,3}.[0-9]{1,3}.[0-9]{1,3}.[0-9]{1,3})Da clic en OK para guardar el perfil.

Ingresa un nuevo perfil o clona el de Login y cambia el nombre. Este servirá para identificar los eventos de logout.

En Event Regex ingresa una cadena de texto que se encuentre en los eventos de logout exclusivamente.

Los campos de username y address deben quedar iguales a menos que los eventos de logout vengan en otra etiqueta.

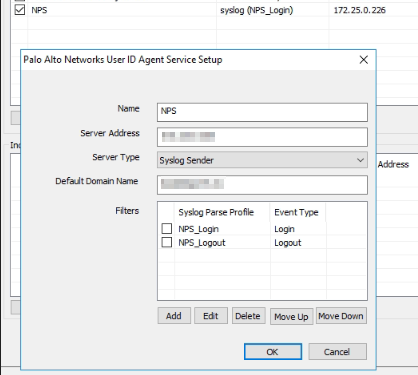

Ahora ve a Discovery > Add.

Ingresa un nombre para identificar el emisor.

Ingresa la IP del servidor NPS.

En Server Type elige Syslog Sender.

En Default Domain Name ingresa el dominio de AD.

En Filters añade los dos perfiles que recién creamos y especifíca cual es de login y cual de logout.

Da clic en OK para guardar.

En la parte superior da clic en Save luego en Commit para guardar los cambios.

Verifica que en monitoring aparezcan los usuarios que inician sesión por radius y luego verifica que la información se vea en los firewalls integrados al agente.

Conclusiones

Este artículo representa una configuración específica de como integrar radius con user-id pero con pocos cambios es posible realizar integraciones similares como servidores Radius que no sean NPS o integra al agente de User-ID en el NGFW directamente.

Cómo Integrar Identidades Radius (NPS) con agente de User-ID Palo Alto

https://infosec.run/2023/04/27/cómo-integrar-identidades-radius-nps-con-agente-de-user-id-palo-alto/