Como proteger de spam tu dominio de Microsoft 365 con un antispam Fortimail

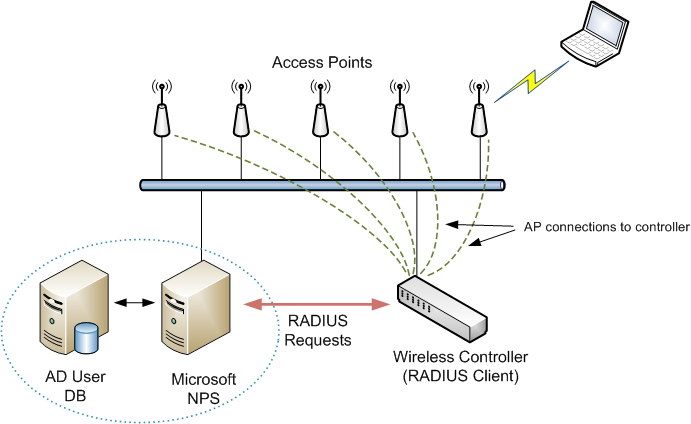

Este artículo presenta la configuración básica para proteger un tenant de Microsoft (Office) 365 con Fortimail y realizar la inspección de correo entrante y saliente. La configuración es la misma tanto para la solución on premise o cloud.

CONFIGURA TU DOMINIO DE MICROSOFT 365

Asumimos que tu tenant de Microsoft 365 está operativo con un dominio propio y está enviando y recibiendo correo electrónico normalmente.

Recuerda que los cambios que se ejecutarán tienen un impacto en los servicios por lo que deben ser ejecutados en una ventana de mantenimiento.

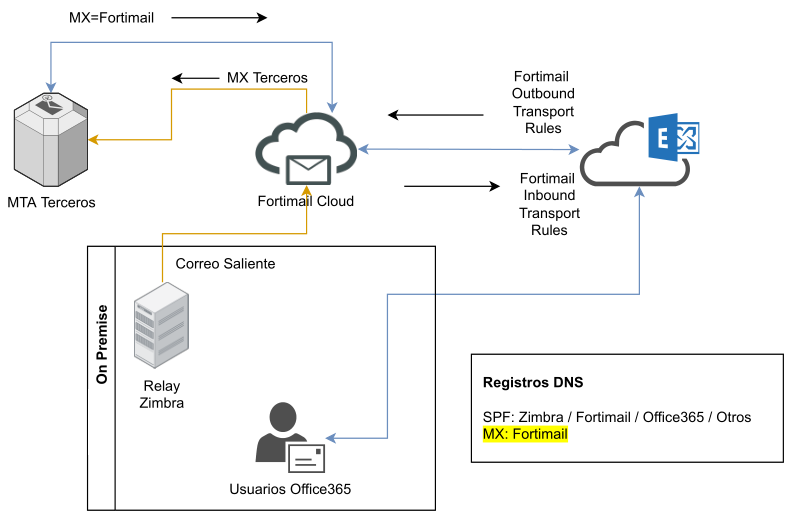

El siguiente paso será modificar los registros MX de tu dominio para que apunten a tu instancia de Fortimail, ya sea cloud u on premise. Esto lo debes hacer en la consola de administración del proveedor donde adquiriste el dominio.

Se recomienda que la instancia de Fortimail sea apuntada por un registro A y que el registro MX apunte al FQDN de la instancia de Fortimail.

Como ejemplo revisa lo siguiente:

1 | Registro MX original: ejemplo-com.mail.protection.outlook.com |

Como paso adicional asegurate de agregar el hostname de tu Fortimail al registro SPF para permitir una entraga correcta de correos desde Fortimail.

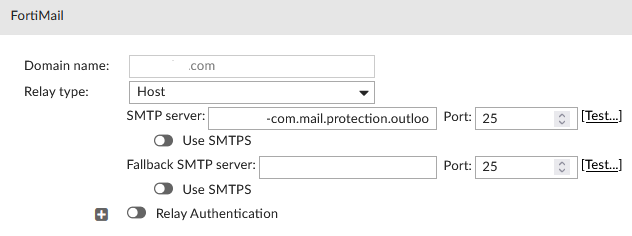

CONFIGURA EL CORREO ENTRANTE EN FORTIMAIL

- Agrega el dominio protegido de Microsoft 365 a Fortimail en Domain & User > Domain. Como servidor SMTP ingresa la dirección de tu tenant provisto por Microsoft 365. Ejemplo: ejemplo-com.mail.protection.outlook.com.

- Asegurate de habilitar el Recipient Address Verification y Automatic Removal of Invalid Quarantine Accounts para evitar la creación de cuentas de cuarentena fraudulentas y recepción de correo a cuentas inexistentes.

- Agrega el servidor SMTP del tenant de Microsoft 365 como Relay seguro en System > Mail Setting > Relay Host List.

CONFIGURA EL CORREO ENTRANTE EN MS365

La siguiente configuración permitirá el correo entrante desde Fortimail hacia MS365 una vez haya sido analizado.

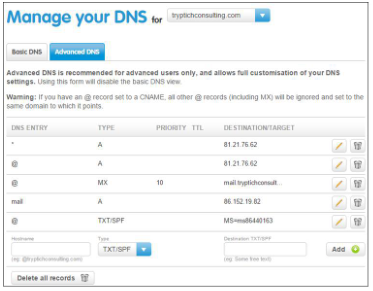

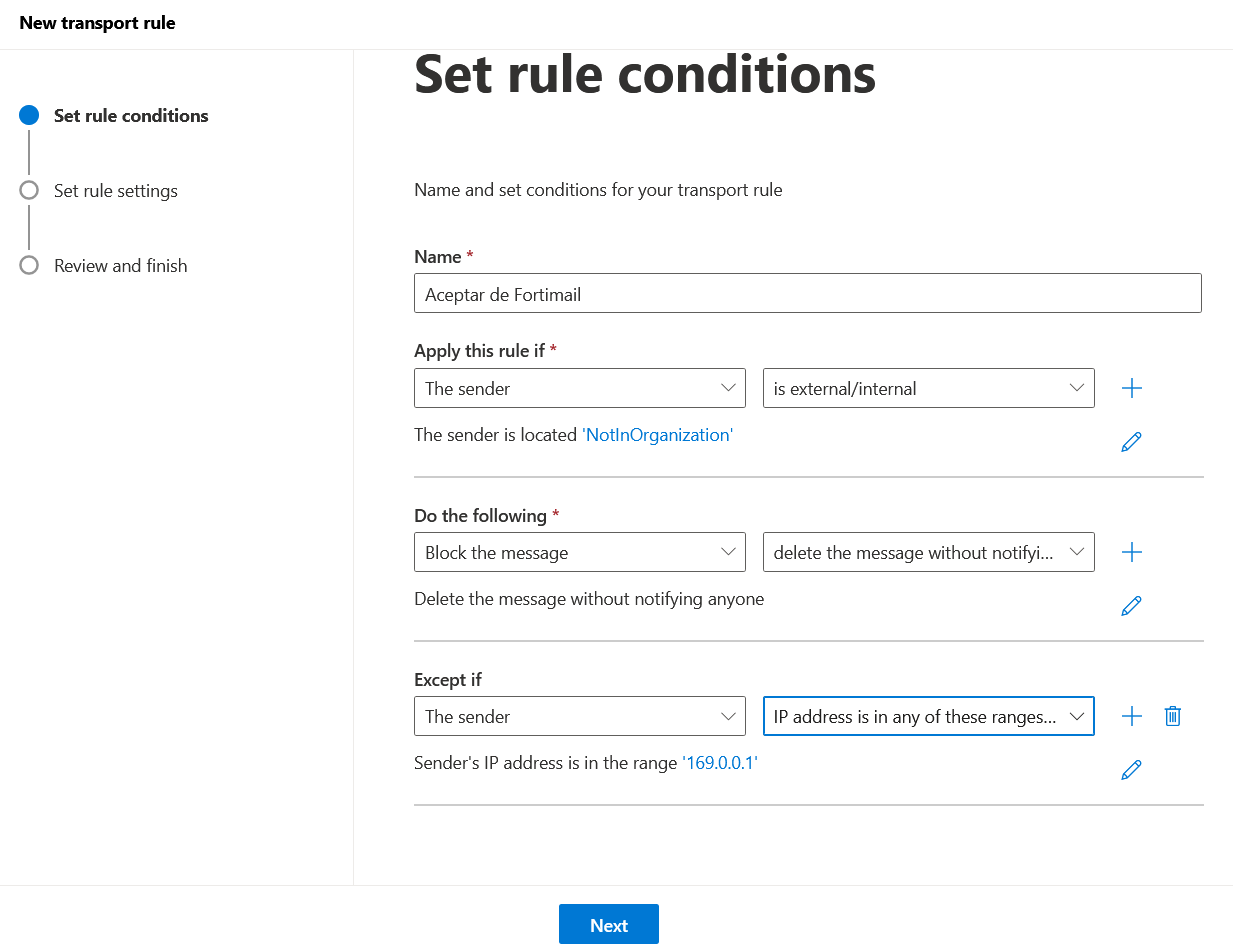

Configura una Transport Rule Entrante en MS365

Inicia sesión en el Admin Center de Exchange.

Selecciona Mail Flow > Rules.

Da clic en el signo (+) y selecciona Crear una nueva regla en el menú desplegable.

Ingresa un nombre para la regla.

Configura las opciones según el ejemplo. En la sección Except If escribe la IP pública de tu Fortimail.

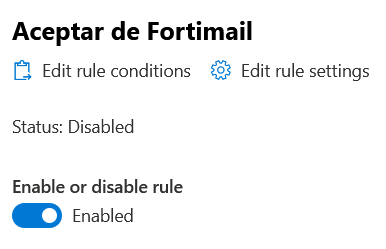

Selecciona la regla recién crearda y actívala dando clic en el botón de Enable.

CONFIGURA EL CORREO SALIENTE EN FORTIMAIL

Ahora que has configurado el correo entrante tanto en MS365 como en Fortimail, necesitarás configurar las reglas de acceso en Fortimail. Las reglas de “permitir” relay permitirán que los orígenes de MS365 envíen mensajes salientes a dominios externos vía Fortimail.

Crea un grupo de IPs que contengan todos los pools usados por MS365, ve a Profile > Group y crea un nuevo grupo. Agrega todos los pools de MS365. Puedes obtener el listado actualizado aquí: https://learn.microsoft.com/en-us/microsoft-365/enterprise/urls-and-ip-address-ranges?view=o365-worldwide#exchange-online

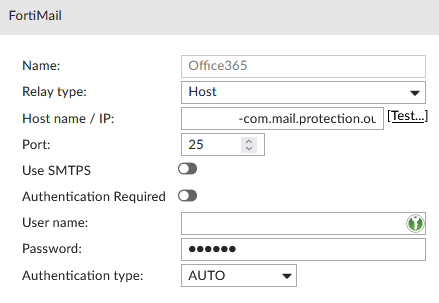

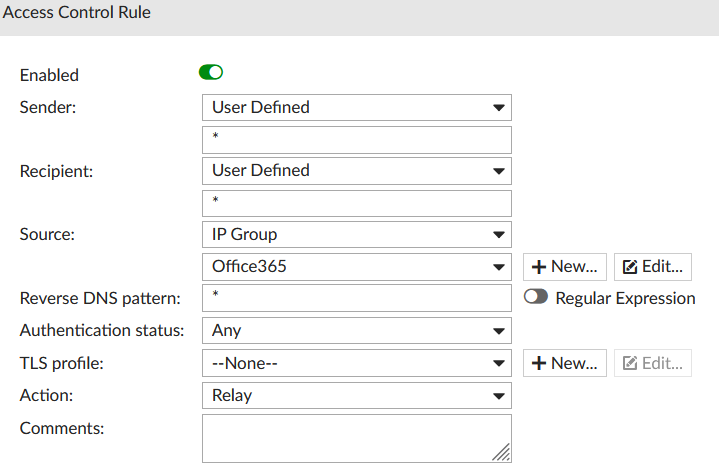

Ve a Policy > Access Control > Receiving y crea una nueva política de acceso como el siguiente ejemplo donde el grupo de IPs que se creó se llama “Office365”.

CONFIGURA EL CORREO SALIENTE EN MS365

Con el correo saliente configurado en Fortimail, deberás configurar MS365 para que entregue el correo saliente a Forimail para ser analizado antes de entregar a los destinatarios finales.

Crea un Conector de Salida en MS365

Los conectores de salida se usan para redirigir correo saliente hacia un MTA específico en vez de usar los MX configurados para el dominio.

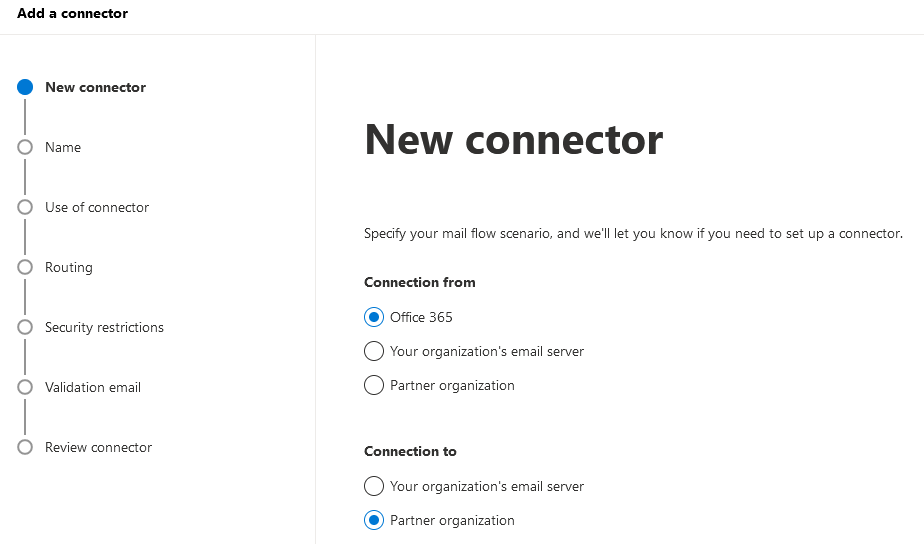

Ve al Admin Center de Exchange > Mail Flow > Conectores > Crear nuevo.

Selecciona en “Connection From”: Office 365 y en “Connection to”: Partner Organization

Ingresa un nombre y descripción y luego da clic en next.

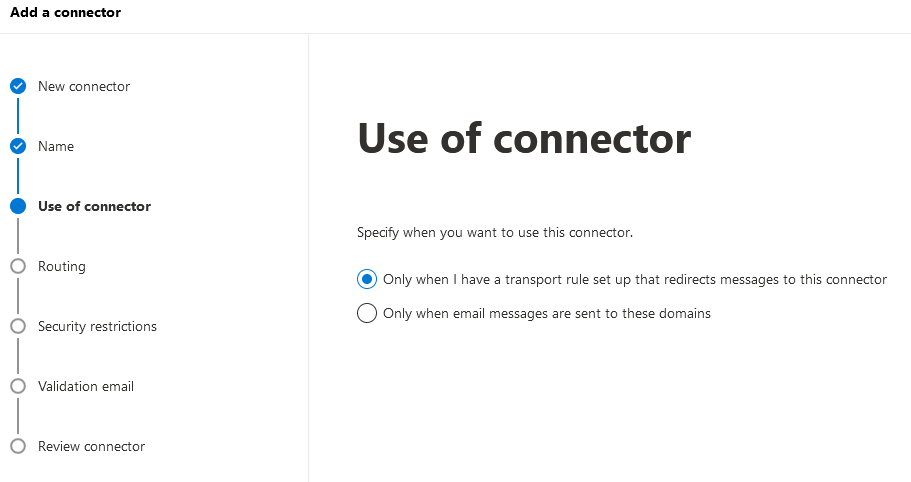

Selecciona “Only when I have a transport rule set up that redirects messages to this connector” luego en next.

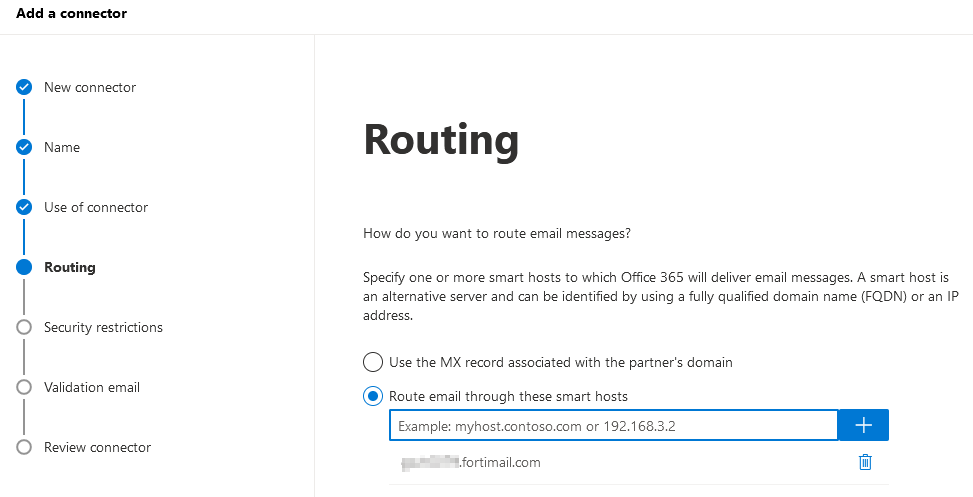

Selecciona “Route email through these smart hosts” luego ingresa el el hostname de tu Fortimail o caso contrario una IP y luego next.

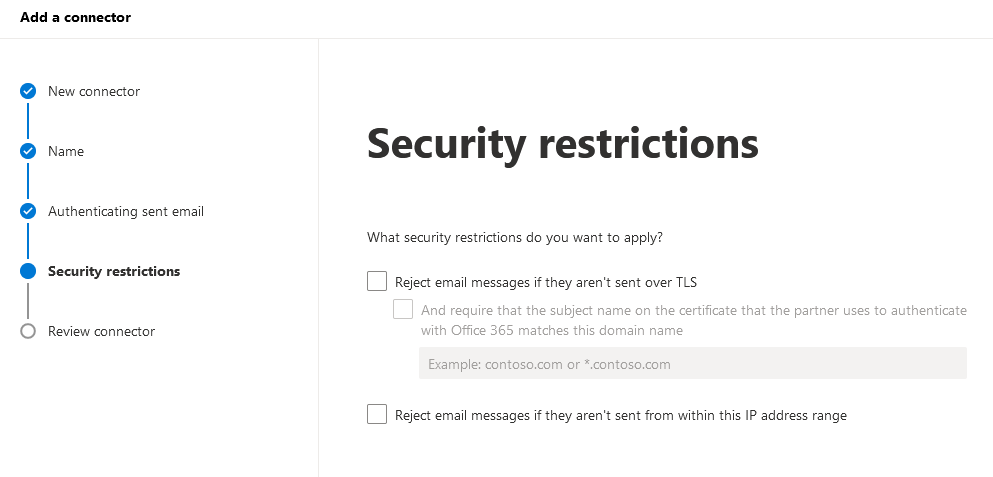

Selecciona “Any digital certificate, including self-signed certificates” y luego next.

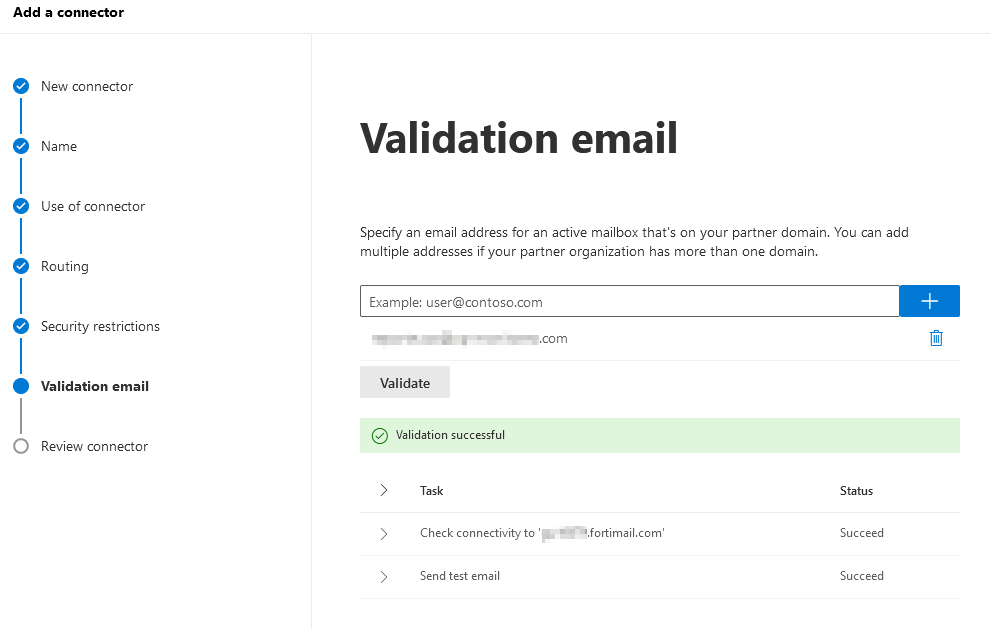

En la validación deberás ingresar un correo del dominio protegido y validar la comunicación correcta con Fortimail.

Revisa la configuración y da clic en “Create Connector”.

Crea una Regla de Transporte de Salida

- Ve a Mail Flow.

- Da clic en el signo (+) y del menú selecciona “Create new rule”.

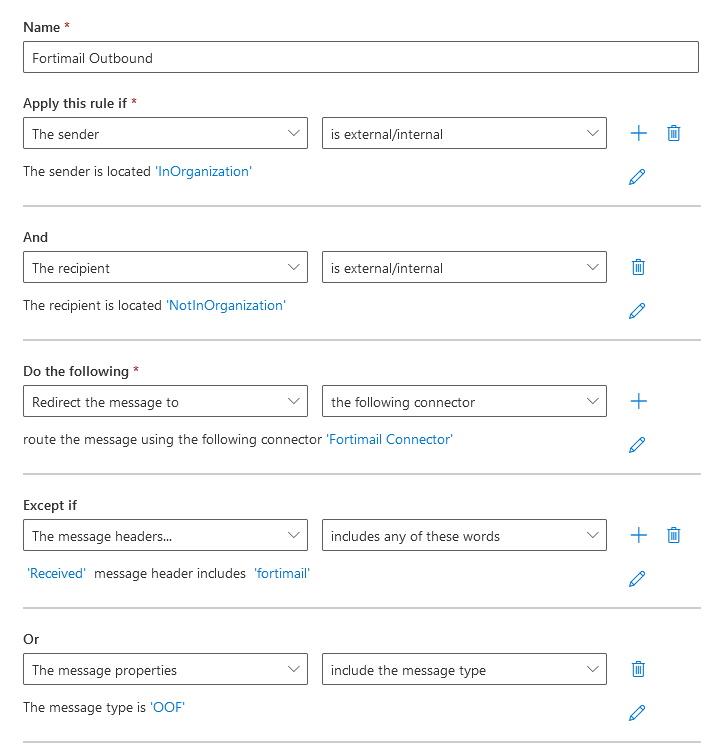

- En la sección “Apply this rule if” selecciona como remitente está dentro de la organización y el destiantario fuera de la organización.

- En la sección “Do the following”, selecciona redirigir el mensaje a un conector y selecciona el conector recién creado.

- En la sección “Except if”, selecciona si las cabeceras contienen la etiqueta ‘Received’ con valor ‘fortimail’ o si el mensaje es de tipo respuesta automática.

Las opciones deberán verse así:

- Finalmente da clic en next dos veces y luego en Finish.

Hecho esto los correos entrantes y salientes de MS365 ahora serán protegidos por Fortimail. Ahora podrás aplicar los perfiles antivirus y antispam que sean necesarios.

Como proteger de spam tu dominio de Microsoft 365 con un antispam Fortimail